Node.js, eine der führenden JavaScript-Laufzeiten, erobert schrittweise Marktanteile.

Wenn irgendetwas in der Technologie populär wird, sind sie Millionen von Fachleuten ausgesetzt, einschließlich Sicherheitsexperten, Angreifer, Hacker usw.

Ein node.js-Kern ist sicher, aber wenn Sie Pakete von Drittanbietern installieren, erfordert die Art und Weise, wie Sie Webanwendungen konfigurieren, installieren und bereitstellen, möglicherweise zusätzliche Sicherheit, um Webanwendungen vor Hackern zu schützen. Um eine Idee zu bekommen, 83 % der Snyk-Benutzer haben eine oder mehrere Sicherheitslücken in ihren Anwendungen gefunden. Snyk ist eine der beliebten Node.js-Plattformen für Sicherheitsscans.

Und ein anderer Neueste Forschung erklärt ~ 14% des gesamten npm-Ökosystems waren betroffen.

In meinem vorherigen Artikel habe ich das Finden erwähnt Sicherheitslücken in einer Node.js-Anwendung, und viele von Ihnen haben nach der Behebung/Sicherung gefragt.

Best Practices zur Verbesserung der Node JS-Sicherheit

Kein Framework, einschließlich Node JS, kann als 100 % sicher bezeichnet werden. Daher müssen Sie diese Sicherheitspraktiken befolgen, um Risiken zu vermeiden.

- Aktivitäten regelmäßig protokollieren und überwachen, um Schwachstellen zu erkennen

- Blockieren Sie nicht die Ereignisschleife

- Verwenden Sie flache Promise-Ketten, um Fehler beim Verschachteln von Ebenen zu vermeiden

- Erstellen Sie starke Authentifizierungsrichtlinien für Ihr Ökosystem

- Verwalten Sie Fehler, um unbefugte Angriffe zu verhindern

- Verwenden Sie Anti-CSRF-Token in Ihren Anwendungen

- Stoppen Sie Datenlecks, indem Sie nur die wesentlichen Informationen senden

- Verwalten Sie Sitzungen ordnungsgemäß mit Cookie-Flags

- Kontrollieren Sie die Anfragegröße, um DoS-Angriffe zu verhindern

- Verwenden Sie benutzerdefinierte Paketeinstellungen und ein nicht standardmäßiges Benutzerkennwort

- Implementieren Sie Zugriffskontrollregeln für jede Anfrage

- Aktualisieren Sie Pakete regelmäßig, um vor Bedrohungen und Angriffen geschützt zu sein

- Schützen Sie sich mithilfe geeigneter Sicherheitsheader vor Web-Sicherheitslücken

- Verwenden Sie aus Gründen der Anwendungsstabilität keine gefährlichen Funktionen

- Verwenden Sie den strikten Modus, um Fehler und Bugs zu vermeiden

Jetzt untersuchen wir die besten Tools zum Sichern von NodeJS-Anwendungen.

Snyk

Snyk kann in GitHub, Jenkins, Circle CI, Tarvis, Code Ship und Bamboo integriert werden, um bekannte Schwachstellen zu finden und zu beheben.

Sie können Ihre Anwendungsabhängigkeiten verstehen und Echtzeitwarnungen überwachen, wenn in Ihrem Code ein Risiko festgestellt wird.

Auf hohem Niveau bietet Snyk vollständigen Sicherheitsschutz, einschließlich der folgenden.

- Schwachstellen im Code finden

- Überwachen Sie den Code in Echtzeit

- Beheben Sie die anfälligen Abhängigkeiten

- Lassen Sie sich benachrichtigen, wenn sich eine neue Schwachstelle auf Ihre Anwendung auswirkt.

- Arbeiten Sie mit Ihren Teammitgliedern zusammen

Snyk behauptet sich Schwachstellendatenbank, Derzeit werden Node.js, Ruby, Scala, Python, PHP, .NET, Go usw. unterstützt.

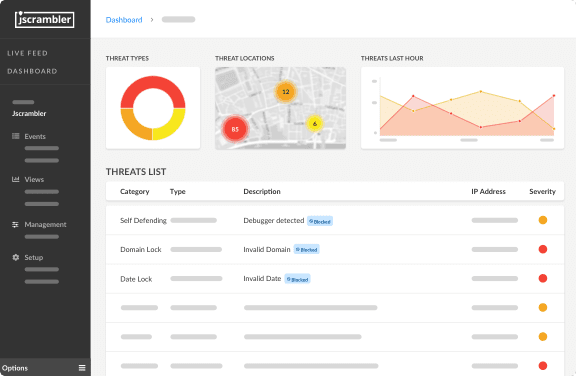

Jscrambler

Jscrambler nimmt eine interessanter, einzigartiger Ansatz um Code- und Webseitenintegrität auf der Client-Seite bereitzustellen.

Jscrambler erstellt Ihre Webanwendung Selbstverteidigung um Betrug zu bekämpfen, Codeänderungen während der Laufzeit und Datenlecks zu vermeiden und vor Reputationsverlusten und Geschäften zu schützen.

Ein weiteres spannendes Feature ist die Anwendungslogik, und Daten werden so transformiert, dass sie auf der Clientseite schwer verständlich und verborgen sind. Dies macht es schwierig, den Algorithmus zu erraten, in der Anwendung verwendete Technologien.

Einige der vorgestellten Jscrambler umfassen Folgendes.

- Erkennung, Benachrichtigung und Schutz in Echtzeit

- Schutz vor Code-Injection, DOM-Manipulation, Man-in-the-Browser, Bots, Zero-Day-Angriffen

- Berechtigungsnachweis, Kreditkarte, Verhinderung des Verlusts privater Daten

- Verhinderung der Malware-Injektion

Jscrambler unterstützt die meisten JavaScript-Frameworks wie Angular, Ionic, Meteor, Vue.js, React, Express, Socket, React, Koa usw.

Also mach weiter und versuche es mit deinem JavaScript-Anwendung kugelsicher.

Cloudflare WAF

Cloudflare-WAF (Web Application Firewall) schützt Ihre Webanwendungen vor der Cloud (Netzwerkrand). Sie müssen nichts in Ihrer Node-Anwendung installieren.

Es gibt drei Arten von WAF-Regeln du erhältst.

- OWASP - Zum Schutz einer Anwendung vor den 10 wichtigsten Sicherheitslücken von OWASP

- Benutzerdefinierte Regeln - Sie können die Regel definieren.

- Cloudflare-Specials - Von Cloudflare basierend auf der Anwendung definierte Regeln.

Durch die Nutzung CloudflareSie fügen Ihrer Site keine Sicherheit hinzu und nutzen deren Vorteile schnelles CDN für eine bessere Bereitstellung von Inhalten. Cloudflare WAF ist im Pro-Plan verfügbar, der 20 US-Dollar pro Monat kostet.

Ein anderer Cloud-basierter Sicherheitsanbieter Option wäre SUKURI und die StackPath, eine vollständige Site-Sicherheitslösung zum Schutz vor DDoS, Malware, bekannten Sicherheitslücken usw.

Helmet

Heutzutage sind auf dem Markt verschiedene Tools verfügbar, und genau hier geraten Start-ups und junge Berufstätige in die Verwirrung, welches Tool sie für ihren jeweiligen Job wählen sollten. Hier präsentiere ich Helmet.JS! Helm basiert auf dem Node.JS-Modul.

Zu seinen wesentlichen Leistungen gehört die Verbesserung der Sicherheit von Anwendungen durch die Konfiguration von HTTP-Headern und der Schutz vor potenziellen Online-Bedrohungen wie Cross-Site Scripting und Clickjacking-Angriffe.

Die integrierten Module sind praktisch und sorgen für ein ordentliches Sicherheits-Backup. Einige der Module, die meiner Meinung nach gemeinsam genutzt werden können, sind unten aufgeführt:

- Inhaltssicherheitsrichtlinie

- X-Frame-Option

- Public-Key-Pins

- Cache-Control

- Referrer-Richtlinie

- X-XSS-Schutz

Insgesamt finde ich, dass dieses Tool aufgrund der Sicherheitsaspekte, die es abdeckt, es verdient, auf der Liste zu stehen.

N|Solid

N | fest ist eine Drop-In-Ersatzplattform zum Ausführen einer geschäftskritischen Node.js-Anwendung.

Es verfügt über integrierte Schwachstellen-Scans in Echtzeit und benutzerdefinierte Sicherheitsrichtlinien für verbesserte Anwendungssicherheit. Sie können es so konfigurieren, dass es benachrichtigt wird, wenn eine neue Sicherheitslücke in Ihren Nodejs-Anwendungen entdeckt wird.

Rate Limit Flexible

Verwenden Sie diese winziges Paket um die Rate zu begrenzen und eine Funktion für das Ereignis auszulösen. Dies ist praktisch, um vor DDoS- und Brute-Force-Angriffen zu schützen.

Einige der Anwendungsfälle sind wie folgt.

- Anmeldeendpunktschutz

- Begrenzung der Crawler- / Bot-Rate

- In-Memory-Block-Strategie

- Dynamischer Block basierend auf der Aktion des Benutzers

- Ratenbegrenzung durch IP

- Blockieren Sie zu viele Anmeldeversuche

Sie fragen sich, ob dies die Anwendung verlangsamt?

Nein, das wirst du gar nicht bemerken. Es ist schnell; Die durchschnittliche Anfrage wird hinzugefügt 0.7ms in der Clusterumgebung.

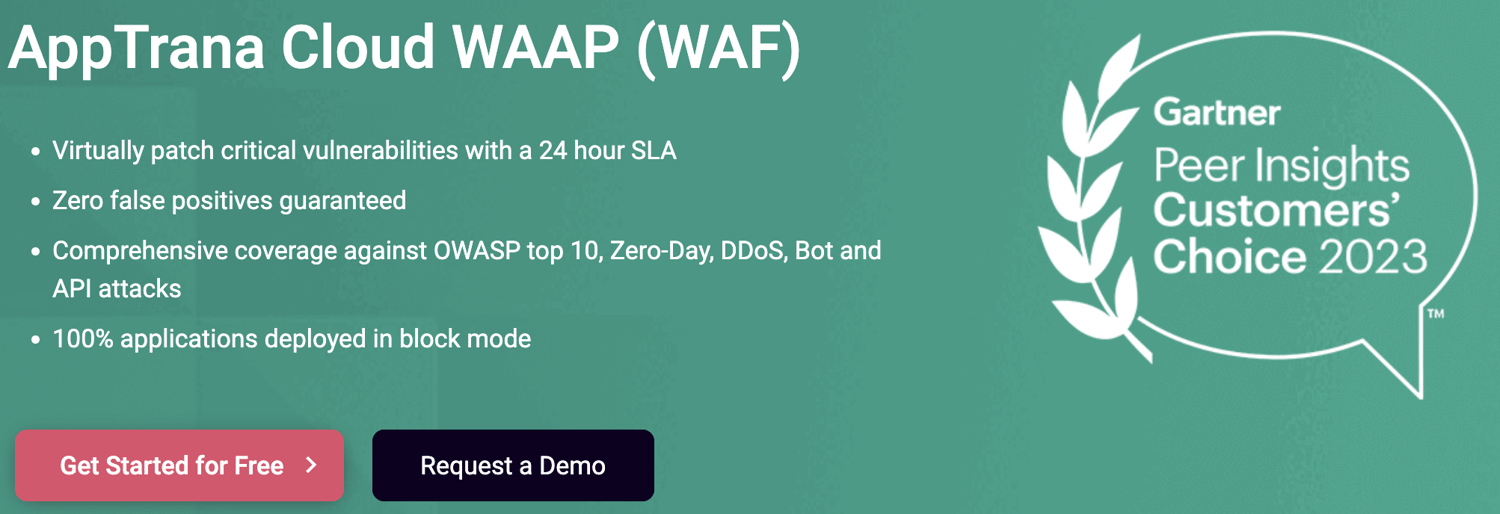

AppTrana Cloud Waap (WAF)

AppTrana gilt als vollständig verabreichte WAF-Lösung. Es kann eine End-to-End-Sicherheitslösung für eine Webanwendung bereitstellen. Es ist bekannt für seine Attraktivitättractive Dienste und Funktionen, von denen einige unten aufgeführt sind:

- Bedrohungsbasierte Sicherheit: Zum Schutz der Webanwendung verwendet AppTrana, wie oben erwähnt, einen spezifischen und erheblich risikobasierten Ansatz. Zusammen mit dem Schutz des Bot-Abwehrdienstes kann es einen hervorragenden Schutz vor API-Risiken und DDoS-Angriffen bieten. Darüber hinaus trägt es dazu bei, eine hervorragende Leistung sowie eine ununterbrochene Verfügbarkeit sicherzustellen.

- Identifizierung der Schwachstelle: Um die Schwachstellen zu erkennen, kombiniert AppTrana manuelle Penetrationstests, bei denen menschliche Sicherheitsexperten die Anwendung regelmäßig testen, um potenzielle Schwachstellen zu identifizieren, mit automatisierten Scan-Tools, die in der Lage sind, häufige Sicherheitsbedrohungen zu identifizieren.

- Webbeschleunigung mit Secure CDN: Neben der Sicherheit priorisiert AppTrana die Webbeschleunigung durch den Einsatz eines Content Delivery Network (CDN). CDN-Dienste verbessern die Website-Leistung, indem sie Inhalte näher am Endbenutzer zwischenspeichern, die Latenz verringern und die Reaktionszeiten verlängern. Das CDN von AppTrana ist so konzipiert, dass es sicher mit den WAF-Funktionen zusammenarbeitet.

Schauen Sie sich seine Dienste und Funktionen an. Ich glaube, dass dieses Tool den Platz auf der Liste verdient. Ich empfehle die Verwendung von AppTrana; Wenn Sie Ihre App sichern und die gewünschten Ergebnisse erzielen möchten, wechseln Sie zu AppTrana!

RASP (Runtime Application Self Protection)

Viele Unternehmen stehen hinter Sicherheitsbedenken und deren Lösungen. Es wurden verschiedene Tools entwickelt, die Organisationen dabei helfen, Schwachstellen und Sicherheitslücken zu finden. Die Liste enthält Tools, die Organisationen und Start-ups dabei helfen, ihre Webanwendungen zu sichern. Wir haben "RASP (Runtime Application Self Protection)" darunter!

Dieses Tool ist eine hervorragende Option für Organisationen. Es schützt Cloud-native Anwendungen vor Schwachstellen und bietet Sicherheit von innen, um die Anwendungssicherheit zu gewährleisten.

RASP verfügt über eine brillante Angriffserkennungsfunktion, was bedeutet, dass RASP Angriffe in Echtzeit erkennen und vor ihnen schützen kann. Das Tool ist wie eine Rüstung, die vor Angriffen wie Clickjacking, nicht validierten Weiterleitungen, fehlerhaften Inhaltstypen usw. schützen kann.

Das ist einfach nicht genug! Es schützt Sie, indem es Sie auch bei den Schwachstellen Ihrer Webanwendungen unterstützt. RASP kann in aktive Anwendungen, Anwendungen von Drittanbietern, APIs, Cloud-Anwendungen und Microservices integriert werden.

Ehrlich gesagt hatte ich das Gefühl, dass dieses Tool Ihre Webanwendung mit seiner doppelten Wirkung von WAF und RASP schützen könnte, was möglicherweise eine tiefgreifende Verteidigung bedeutet. Seine fantastischen und dringend benötigten Funktionen sind vorhandentractive genug für Startups und Organisationen, um ihre Webanwendungen sicher zu machen und ihnen dabei zu helfen, Schwachstellen leicht zu finden.

DOMPurify

Das folgende Tool ist nicht schnell; es ist einfach superschnell! Entwickler nennen es Sanitizer, da es ein zuverlässiges Tool zum Schutz Ihrer Node.js-Anwendung ist. DomPurify verhindert XSS-Angriffe und andere Schwachstellen und erweist sich als aufstrebender Star in der Entwickler-Community.

Der Hauptvorteil dieses Tools ist seine Geschwindigkeit und Benutzerfreundlichkeit. Es scannt, erkennt und beseitigt Sicherheitsbedrohungen für Ihre Anwendung schnell. DOMPurify funktioniert serverseitig mit Node.js. Daher ist die Installation unkompliziert und praktisch.

Um mit DOMPurify fortzufahren, müssen Sie zuerst „jsdom“ installieren. Ich würde die Verwendung dieses Tools empfehlen, wenn Sie Ihre Sicherheit verbessern und die Hitze erheblicher Sicherheitsbedrohungen abwehren möchten.

Fazit

Ich hoffe, die obige Liste des Sicherheitsschutzes hilft Ihnen dabei Sichern Sie Ihre NodeJS-Anwendung.

Vergessen Sie als nächstes nicht, das zu überprüfen Überwachungslösung.